6 façons de rester en sécurité contre les nœuds de sortie de Tor compromis

Added 2019-05-09

Tor est l’un des outils les plus puissants pour la protection de votre vie privée sur Internet. Mais, comme on l'a vu ces dernières années, le pouvoir de Tor a ses limites. Aujourd'hui, nous allons voir comment Tor fonctionne, ce qu'il fait et ne fait pas et comment rester en sécurité tout en l'utilisant.

Lisez ce qui suit pour savoir comment vous protéger des nœuds de sortie voyous ou malveillants.

Tor en quelques mots: Qu'est-ce que Tor?

Tor fonctionne comme ceci: lorsque vous envoyez un message via Tor, il est envoyé au hasard sur le réseau Tor. Pour ce faire, il utilise une technologie appelée «routage d'oignon». Le routage d'oignon est un peu comme envoyer un message scellé dans une série d'enveloppes, chacune sécurisée par un cadenas.

Chaque nœud du réseau décrypte le message en ouvrant l'enveloppe la plus externe pour lire la destination suivante, puis envoie les enveloppes intérieures encore scellées (cryptées) à l'adresse suivante.

En conséquence, aucun nœud de réseau Tor individuel ne peut voir plus d’un seul lien dans la chaîne, et le chemin du message devient extrêmement difficile à tracer.

Finalement, cependant, le message doit finir quelque part. S'il passe à un «service caché Tor», vos données restent dans le réseau Tor. Un service caché de Tor est un serveur avec une connexion directe au réseau Tor et sans connexion à Internet classique (parfois appelé clearnet).

Mais si vous utilisez le navigateur Tor et le réseau Tor en tant que proxy pour clearnet, cela devient un peu plus compliqué. Votre trafic doit passer par un «nœud de sortie». Un nœud de sortie est un type spécial de nœud Tor qui renvoie votre trafic Internet au réseau clearnet.

Bien que la majorité des nœuds de sortie de Tor fonctionnent correctement, certains présentent un problème. Votre trafic Internet est vulnérable à la surveillance d'un nœud de sortie. Mais il est important de noter que c'est loin d'être tous. Quel est le problème? Pouvez-vous éviter les noeuds de sortie malveillants?

Comment attraper des noeuds de sortie de Tor défectueux

Un chercheur suédois spécialiste de la sécurité, utilisant le nom de «Chloé», a mis au point une technique qui astuces corrompent les noeuds de sortie de Tor en se révélant [Lien Internet Archive; le blog original n'est plus actif]. La technique est connue comme un pot de miel, et voici comment cela fonctionne.

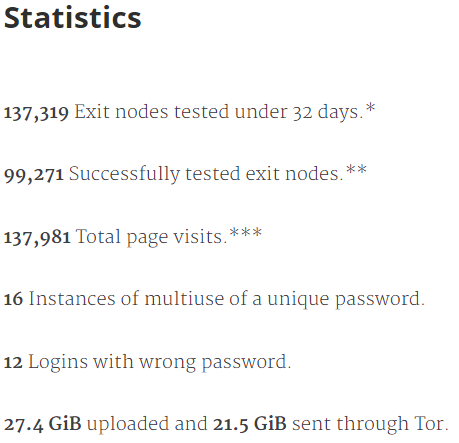

Tout d'abord, Chloé a créé un site Web à l'aide d'un nom de domaine et d'une conception de site Web d'apparence légitime. Pour le test spécifique, Chloé a créé un domaine ressemblant à un marchand Bitcoin. Ensuite, Chloé a téléchargé une liste de tous les nœuds de sortie Tor actifs à ce moment-là, s'est connectée à Tor et a utilisé chaque nœud de sortie Tor à son tour pour se connecter au site.

Pour que les résultats restent nettes, elle a utilisé un compte unique pour chaque nœud de sortie en question (environ 1 400 au moment de la recherche).

Ensuite, Chloé s'est assise et a attendu un mois. Tous les nœuds de sortie qui tentaient de voler les informations d'identification de connexion du trafic Tor sortant verraient les détails de connexion uniques, volent le nom d'utilisateur et le mot de passe et tentaient de les utiliser. Le site marchand honeypot Bitcoin noterait les tentatives de connexion et en prendrait note.

Comme chaque combinaison de nom d'utilisateur et de mot de passe était unique pour chaque nœud de sortie, Chloe a rapidement découvert plusieurs nœuds de sortie Tor malveillants.

Sur les 1 400 nœuds, 16 ont tenté de voler les informations d'identification de connexion. Cela ne semble pas être beaucoup, mais même un, c’est trop.

Les nœuds de sortie Tor sont-ils dangereux?

L’expérience honeypot du noeud de sortie de Chloé Tor était éclairante. Il a montré que les noeuds de sortie malveillants de Tor saisiraient l’occasion d’utiliser toutes les données qu’ils pourraient acquérir.

Dans ce cas, la recherche sur le pot de miel ne faisait que capturer les nœuds de sortie de Tor dont les opérateurs ont intérêt à voler rapidement quelques Bitcoins. Vous devez considérer qu’un criminel plus ambitieux ne se retrouverait probablement pas dans un pot aussi simple.

Cependant, il s’agit d’une démonstration inquiétante des dommages qu’un nœud de sortie Tor malveillant peut causer, le cas échéant.

En 2007, le chercheur en sécurité Dan Egerstad a expérimenté cinq nœuds de sortie Tor compromis. Egerstad s'est rapidement retrouvé en possession des informations de connexion de milliers de serveurs à travers le monde, y compris des serveurs appartenant aux ambassades australienne, indienne, iranienne, japonaise et russe. Naturellement, ils contiennent une quantité énorme d’informations extrêmement sensibles.

Egerstad estime que 95% du trafic passant par ses nœuds de sortie Tor était non crypté, à l'aide du protocole HTTP standard, ce qui lui donnait un accès complet au contenu.

Après avoir mis ses recherches en ligne, Egerstad a été perquisitionné par la police suédoise et placé en garde à vue. Il affirme qu'un des policiers lui a dit que l'arrestation était due à la pression internationale autour de la fuite.

5 façons d'éviter les nœuds de sortie de Tor malveillants

Les puissances étrangères dont les informations ont été compromises ont commis une erreur fondamentale; ils ont mal compris comment Tor fonctionne et à quoi il sert. L'hypothèse est que Tor est un outil de cryptage de bout en bout. Ce n’est pas le cas. Tor anonymisera l’origine de votre navigation et de votre message, mais pas le contenu.

Si vous utilisez Tor pour naviguer sur Internet, un noeud de sortie peut surveiller votre session de navigation. Cela incite fortement les personnes peu scrupuleuses à configurer des nœuds de sortie uniquement pour l’espionnage, le vol ou le chantage.

La bonne nouvelle est que vous pouvez utiliser quelques astuces simples pour protéger votre vie privée et votre sécurité tout en utilisant Tor.

1. Restez sur le Darkweb

Le moyen le plus simple de rester à l’abri des noeuds de sortie incorrects est de ne pas les utiliser. Si vous vous en tenez à utiliser les services cachés de Tor, vous pouvez garder toutes vos communications cryptées, sans jamais vous connecter à clearnet. Cela fonctionne bien lorsque cela est possible. Mais ce n’est pas toujours pratique.

2. Utilisez HTTPS

Mais si vous activez HTTPS, vous conservez votre confidentialité lorsque votre trafic quitte le réseau Tor. Découvrez le site de l’Electronic Frontier Foundation Guide interactif de Tor et HTTPS pour en savoir plus sur la façon dont HTTPS protège votre trafic Internet.

Dans tous les cas, si vous vous connectez à un site Internet classique à l'aide du navigateur Tor, assurez-vous que le bouton HTTPS est vert avant de transmettre des informations sensibles.

3. Utiliser les services anonymes

La troisième façon d’améliorer votre sécurité Tor consiste à utiliser des sites Web et des services qui ne font pas systématiquement état de vos activités. C’est plus facile à dire qu’à faire de nos jours, mais quelques petits ajustements peuvent avoir un impact significatif.

Par exemple, passer de la recherche Google à DuckDuckGo réduit votre empreinte de données traçables. Le passage à des services de messagerie chiffrés tels que Ricochet (que vous pouvez router sur le réseau Tor) améliore également votre anonymat.

4. Évitez d'utiliser des informations personnelles

En plus d'utiliser des outils pour augmenter votre anonymat, vous devez également vous abstenir d'envoyer ou d'utiliser des informations personnelles sur Tor. Utiliser Tor pour la recherche va bien. Toutefois, si vous participez à des forums ou interagissez avec d'autres services cachés de Tor, n'utilisez aucune information personnellement identifiable.

5. Évitez les connexions, les abonnements et les paiements

Vous devez éviter les sites et les services qui nécessitent une connexion. Ce que je veux dire, c'est que l'envoi de vos informations de connexion via un nœud de sortie Tor malveillant pourrait avoir des conséquences désastreuses. Le pot de miel de Chloé en est un parfait exemple.

De plus, si vous vous connectez à un service utilisant Tor, vous pouvez commencer à utiliser des informations de compte identifiables. Par exemple, si vous vous connectez à votre compte Reddit habituel à l'aide de Tor, vous devez déterminer si des informations d'identification lui sont déjà associées.

De même, le site onion de Facebook renforce la sécurité et la confidentialité, mais lorsque vous vous connectez et publiez à l'aide de votre compte habituel, il n'est pas caché et tout le monde peut le localiser (même s'il ne serait pas en mesure de voir l'emplacement). vous l'avez envoyé de).

Tor n’est pas magique. Si vous vous connectez à un compte, cela laisse une trace.

6. Utilisez un VPN

Enfin, utilisez un VPN. Un réseau privé virtuel (VPN) vous protège des nœuds de sortie malveillants en continuant de chiffrer vos données une fois qu'elles ont quitté le réseau Tor. Si vos données restent cryptées, un nœud de sortie malveillant n'aura aucune chance de les intercepter et d'essayer de découvrir qui vous êtes.

Deux de Les fournisseurs VPN préférés sont ExpressVPN ( les lecteurs obtiennent 49% de réduction ) et CyberGhost (nos lecteurs peuvent Économisez 80% avec une inscription de trois ans ). Tous deux ont des antécédents respectés en matière de protection de la confidentialité de vos données, le cas échéant.

Rester en sécurité tout en utilisant Tor

Tor et, par extension, le site Web sombre, ne doivent pas être dangereux. Si vous suivez les conseils de sécurité donnés dans cet article, vos chances d’être exposées diminueront considérablement. L'essentiel à retenir est de bouger lentement!