Qu'est-ce que le vidage de titres de compétences? Protégez-vous avec ces 4 conseils

Added 2019-07-31

C’est déjà assez grave que des pirates informatiques mettent la main sur l’un de vos comptes ou identifiants. Mais parfois, ils peuvent aussi utiliser un mot de passe volé pour voler plusieurs de vos autres mots de passe. Si votre ordinateur est connecté à un réseau, ils pourront peut-être aussi voler les mots de passe d’autres utilisateurs.

Ceci est réalisé à l'aide d'une technique appelée dumping des informations d'identification. Nous expliquerons comment cela fonctionne et comment vous en protéger.

Qu'est-ce que le vidage de titres de compétences?

Des chercheurs en sécurité ont récemment parlé des dangers du dumping des titres de compétences. Il s'agit d'une technique utilisée par les pirates pour accéder à plusieurs comptes d'une même personne.

Cela commence lorsque les pirates informatiques ont accès à l’ordinateur d’une victime. À partir de cet ordinateur, ils peuvent extraire les noms d'utilisateur et les mots de passe de plusieurs comptes. Celles-ci peuvent inclure des connexions pour des comptes bancaires, des comptes de messagerie et des informations de connexion pour d'autres machines ou réseaux.

Cela peut aider les pirates informatiques à voler l’identité d’une personne et à prendre en charge tous ses comptes. Ils peuvent également utiliser cette technique pour récupérer les informations de connexion d'autres utilisateurs du réseau, en diffusant une vulnérabilité d'un ordinateur à un système entier.

De quelle façon êtes-vous à risque de dumping des titres de compétences?

Il est possible pour les pirates d'accéder à de nombreux mots de passe lorsqu'ils accèdent à un ordinateur en raison de la façon dont les systèmes d'exploitation gèrent les mots de passe. Votre système d’exploitation ne veut pas vous déranger en vous demandant constamment des mots de passe. Par conséquent, une fois que vous avez entré un mot de passe, il est stocké dans la mémoire de l’ordinateur pour une utilisation ultérieure.

Si un autre utilisateur s'est connecté à la même machine, le pirate informatique pourrait également trouver ses mots de passe. Si un utilisateur professionnel rencontre des problèmes, il peut contacter le support informatique et faire appel à un administrateur réseau pour qu'il vérifie son ordinateur. Une fois que l'administrateur réseau s'est connecté à un ordinateur compromis, le pirate peut également voler les informations de connexion de l'administrateur et causer davantage de dégâts.

Comment vous protéger du dumping par accréditation

Vous pouvez voir la menace posée par le dumping des informations d'identification. Toutefois, vous pouvez prendre certaines mesures simples pour vous protéger et protéger votre appareil contre cette technique:

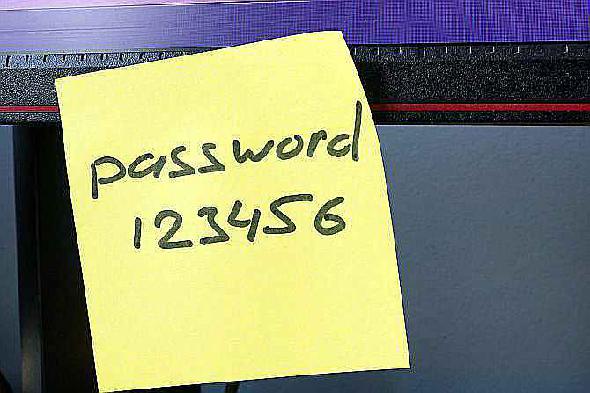

1. Ne stockez pas vos mots de passe sur votre ordinateur

La raison en est que si un attaquant accède à un fichier texte, il a accès à l’ensemble de vos mots de passe pour chaque site. Il s’agit d’un risque important pour la sécurité et rend le dumping des identifiants très facile, il doit donc être évité.

2. Utilisez un gestionnaire de mot de passe en ligne

Donc, si vous ne devriez pas stocker les mots de passe sur votre ordinateur, que devriez-vous en faire? C’est une bonne idée d’utiliser un gestionnaire de mots de passe en ligne fiable, tel que LastPass ou 1Password.

Dans l’ensemble, un gestionnaire de mots de passe en ligne est l’option que beaucoup de gens choisissent pour une sécurité optimale. Mais vous devez être très prudent avec votre mot de passe principal et assurez-vous de ne jamais l'écrire, que ce soit sur un ordinateur ou sur papier. C’est un mot de passe que vous devez vraiment mémoriser.

3. Activer Microsoft Defender

Si vous êtes un utilisateur Windows, vous devez absolument vous assurer que Microsoft Defender, la solution antivirus de Microsoft, est activé. Il existe même une version de Microsoft Defender disponible pour Mac.

Microsoft dit que Le défenseur protégera contre le dumping d'informations d'identification en protégeant le lsass.exe processus qui est la cible de nombreuses attaques de dumping de données d'identification. Lorsque vous activez Defender, il s’exécutera automatiquement en arrière-plan pour protéger votre ordinateur.

Defender doit être activé par défaut sur la machine Windows. Pour vérifier, allez à Réglages sous Windows, puis à Mise à jour et sécurité . Choisir Sécurité Windows dans le menu de gauche. Maintenant, cliquez Ouvrez Windows Defender Security Center . Ici, vérifie que Protection contre les virus et les menaces et Protection du compte sont activés.

4. Utiliser l'authentification à deux facteurs

En général, vous entrez un code généré par une application sur votre téléphone. Alternativement, vous pouvez entrer un code qui est envoyé à votre téléphone par SMS.

L’idée est que même si un attaquant connaît votre mot de passe, il n’a pas accès à votre téléphone ni à votre courrier électronique. La seule façon d'accéder à votre compte est lorsque vous avez à la fois le mot de passe et l'accès à votre appareil.

L’ennui à propos de l’authentification à deux facteurs est que vous devez l’activer individuellement sur chaque site que vous utilisez. Mais vous devez absolument commencer par l'activer sur vos sites Web les plus essentiels, tels que votre compte de messagerie, vos services bancaires en ligne, PayPal ou d'autres services de paiement.

Attention à la menace du dumping des titres de compétences

Le déchargement des informations d'identification est une technique utilisée par les pirates pour voler les mots de passe de plusieurs comptes après avoir accédé à un ordinateur. Cela peut arriver à cause de la manière dont les systèmes d'exploitation stockent les mots de passe une fois que vous les avez entrés.

Vous pouvez vous protéger contre cette menace à l'aide d'un gestionnaire de mots de passe, de l'activation de Microsoft Defender et de l'authentification à deux facteurs.